Des informaticiens découvrent des vulnérabilités dans un protocole de sécurité populaire

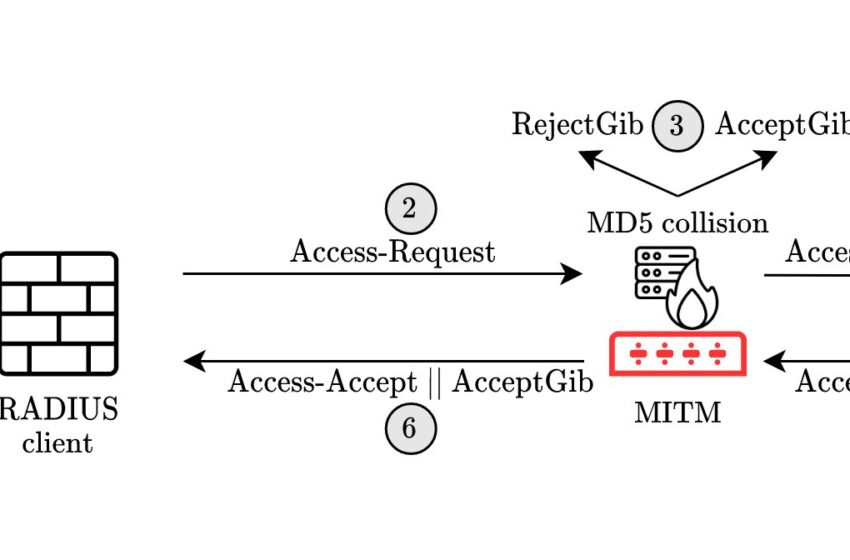

Le flux d’attaque Blast-RADIUS. Plus de 90 fournisseurs ont participé à une divulgation coordonnée et ont publié des bulletins de sécurité. Crédit : Goldberg et al.

Un protocole de sécurité largement utilisé qui remonte à l’époque de l’Internet par ligne commutée présente des vulnérabilités qui pourraient exposer un grand nombre d’appareils en réseau à une attaque et permettre à un attaquant de prendre le contrôle du trafic sur le réseau d’une organisation.

Une équipe de recherche dirigée par des informaticiens de l’Université de Californie à San Diego a étudié le protocole RADIUS (Remote Authentication Dial-In User Service) et a découvert une vulnérabilité qu’ils ont appelée Blast-RADIUS et qui existe depuis des décennies. Conçu en 1991, RADIUS permet aux appareils en réseau tels que les routeurs, les commutateurs ou les équipements mobiles d’utiliser un serveur distant pour valider la connexion ou d’autres informations d’identification.

Il s’agit d’une configuration courante dans les réseaux d’entreprise et de télécommunications, car elle permet de gérer les informations d’identification de manière centralisée. Par conséquent, RADIUS est un élément essentiel des réseaux de télécommunications et d’entreprise modernes ; dans les grandes entreprises, il peut contrôler l’accès à des dizaines de milliers de commutateurs.

Les auteurs de l’étude « RADIUS/UDP Considered Harmful » incluent des chercheurs de Cloudfare, Centrum Wiskunde & Informatica, BastiionZero et Microsoft Research. Elle a été présentée la semaine dernière lors de la conférence USENIX Security 2024.

« Il s’agit de l’un des processus de divulgation de vulnérabilité les plus vastes et les plus complexes auxquels nous ayons été confrontés », a déclaré Nadia Heninger, professeur au département d’informatique et d’ingénierie de la Jacobs School of Engineering. « Étant donné l’ampleur de l’utilisation de ce protocole, il est surprenant qu’il n’ait fait l’objet d’aucune analyse de sécurité formelle dans les communautés universitaires de cryptographie et de sécurité. »

Heninger note le grand fossé qui existe entre ceux qui déploient ces protocoles et ceux qui les étudient.

Les chercheurs ont découvert la capacité d’un « homme du milieu » à attaquer la communication entre un client RADIUS (ou le périphérique réseau de la victime) et un serveur RADIUS pour falsifier un message d’acceptation de protocole valide en réponse à une fausse demande de connexion ou d’authentification. Cela pourrait donner à un attaquant un accès administratif aux périphériques et services réseau sans qu’il soit obligé de deviner ou de forcer les mots de passe.

Selon les auteurs, la cause de cette vulnérabilité est le fait que RADIUS a été développé avant que la conception d’un protocole cryptographique approprié ne soit bien comprise. Il utilise un contrôle d’authentification basé sur une construction ad hoc et non sécurisée basée sur la fonction de hachage MD5, dont on sait qu’elle est défectueuse depuis deux décennies.

Cependant, les auteurs notent que le protocole RADIUS n’a pas été mis à jour lorsque MD5 a été cassé en 2004. Avant leurs travaux, les responsables des normes de protocole définissant RADIUS pensaient que la construction basée sur MD5 utilisée dans RADIUS était toujours sécurisée.

Les fournisseurs ont publié des correctifs qui mettent en œuvre les mesures d’atténuation à court terme recommandées par les auteurs pour cette vulnérabilité. Les administrateurs système doivent rechercher les correctifs pour les protocoles qu’ils utilisent avec RADIUS et appliquer les options de configuration mises à jour suggérées par leurs fournisseurs.

Les auteurs ont divulgué leurs conclusions (avis de sécurité CVE-2024-3596 et VU#456537) et plus de 90 fournisseurs ont été impliqués dans une divulgation coordonnée et ont publié des bulletins de sécurité.

L’équipe de recherche comprend Heninger, Miro Haller et Adam Suhl de l’UC San Diego ; Sharon Goldberg de Cloudfare ; Mike Milano de BastionZero ; Dan Shumow de Microsoft Research ; et Marc Stevens de Centrum Wiskunde & Informatica.

Plus d’informations :

Article : RADIUS/UDP considéré comme dangereux

Fourni par l’Université de Californie – San Diego

Citation: Des informaticiens découvrent des vulnérabilités dans un protocole de sécurité populaire (2024, 20 août) récupéré le 20 août 2024 à partir de

Ce document est soumis au droit d’auteur. En dehors de toute utilisation équitable à des fins d’étude ou de recherche privée, aucune partie ne peut être reproduite sans autorisation écrite. Le contenu est fourni à titre d’information uniquement.